Ataques às VPNs SonicWall exploram vulnerabilidades críticas para instalar o backdoor OVERSTEP, permitindo roubo de dados mesmo em sistemas atualizados. Empresas devem atualizar imediatamente, implementar autenticação multifator e monitorar acessos, pois há indícios de conexão com grupos de ransomware que praticam dupla extorsão.

SonicWall VPN está no centro de um ataque sofisticado: criminosos estão explorando vulnerabilidades para instalar um backdoor e roubar dados sensíveis, mesmo em sistemas totalmente atualizados. Será que sua empresa está segura?

Ameaça a VPNs SonicWall: O que está acontecendo?

Uma nova ameaça está atingindo as VPNs SonicWall, com criminosos explorando vulnerabilidades para instalar backdoors e roubar dados. Empresas de todos os tamanhos estão em risco, mesmo aquelas com sistemas atualizados.

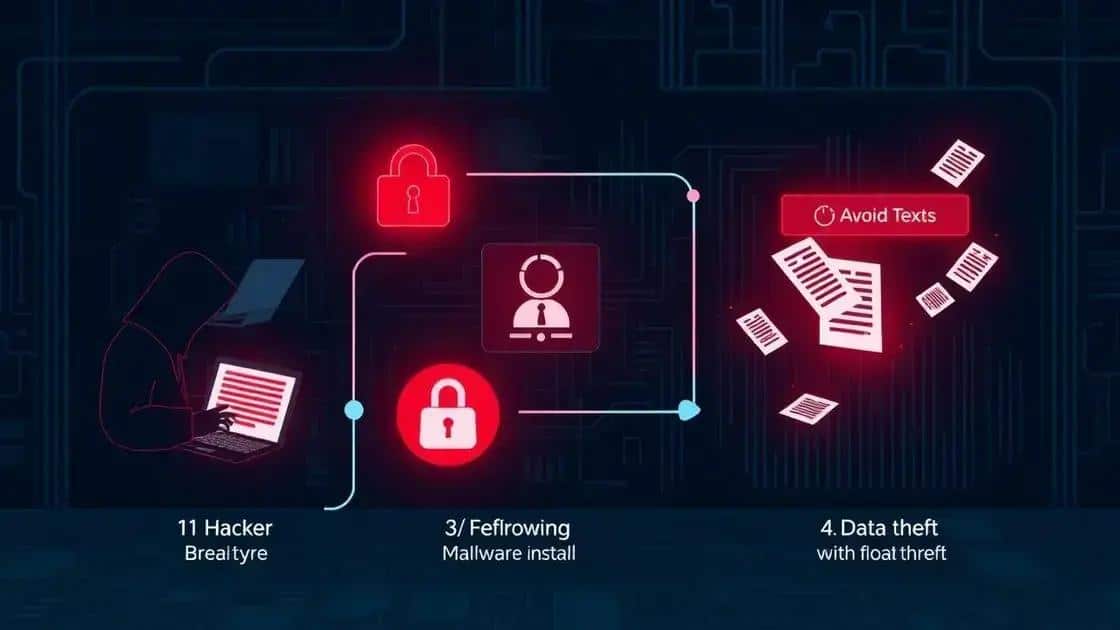

Como o ataque está sendo realizado?

Os invasores estão usando técnicas avançadas para burlar as defesas das VPNs. Eles exploram brechas em versões antigas e até em sistemas recentes, instalando malwares que roubam credenciais e informações sensíveis.

Quem está sendo afetado?

Não há distinção: pequenas, médias e grandes empresas já relataram problemas. Setores como finanças, saúde e tecnologia são os mais visados, mas qualquer organização que use SonicWall pode ser alvo.

Especialistas em segurança alertam que os ataques estão ficando mais sofisticados. Muitas vezes, as vítimas só descobrem o problema quando já é tarde demais, com dados vazados ou sistemas comprometidos.

Sinais de que sua VPN pode estar comprometida

Acesso não autorizado, lentidão incomum ou comportamentos estranhos no sistema podem indicar um ataque. Monitorar logs e ficar atento a atividades suspeitas é essencial para evitar danos maiores.

Como o ataque funciona: Passo a passo

O ataque às VPNs SonicWall segue um padrão bem definido. Os criminosos primeiro exploram vulnerabilidades conhecidas para ganhar acesso inicial aos sistemas. Em muitos casos, usam credenciais vazadas ou força bruta.

Fase 1: Infiltração inicial

Os invasores encontram brechas em firewalls desatualizados ou mal configurados. Eles podem usar exploits públicos ou técnicas mais sofisticadas para burlar autenticações.

Fase 2: Instalação do backdoor

Após o acesso, é instalado o malware OVERSTEP, que cria uma porta dos fundos. Isso permite controle remoto mesmo após correções de segurança.

O backdoor é camuflado como processo legítimo, dificultando sua detecção. Ele se comunica com servidores C2 (comando e controle) para receber instruções.

Fase 3: Roubo de dados

Com acesso persistente, os criminosos vasculham redes internas. Eles roubam credenciais, documentos confidenciais e informações financeiras.

Muitas vezes instalam outros malwares para ampliar o ataque. Ransomwares como LockBit já foram associados a essas invasões.

Fase 4: Cobertura de rastros

Para evitar detecção, os invasores apagam logs e usam técnicas de ‘living off the land’. Isso significa usar ferramentas legítimas do sistema para atividades maliciosas.

Google revela detalhes do backdoor OVERSTEP

O backdoor OVERSTEP, revelado por pesquisadores do Google, é a arma principal dos ataques às VPNs SonicWall. Essa ameaça avançada permite controle total dos sistemas infectados, mesmo após atualizações de segurança.

Como o OVERSTEP funciona?

O malware se disfarça como um serviço legítimo do Windows chamado ‘Windows Overlay Setup’. Ele cria conexões ocultas com servidores controlados pelos criminosos, permitindo acesso remoto não autorizado.

Segundo o Google, o OVERSTEP usa técnicas sofisticadas para evitar detecção. Ele modifica registros do sistema e usa criptografia para esconder suas comunicações.

Capacidades do backdoor

O malware pode executar comandos arbitrários, roubar arquivos e até instalar outros programas maliciosos. Ele também tem funções para espionar atividades dos usuários e capturar teclas digitadas.

Uma característica preocupante é sua persistência. Mesmo que o sistema seja reiniciado ou atualizado, o OVERSTEP consegue se manter ativo através de mecanismos complexos de reinfecção.

Quem está por trás do OVERSTEP?

Evidências sugerem que grupos de cibercrime organizado estão usando essa ferramenta. Alguns especialistas acreditam que possa haver ligação com ataques de ransomware anteriores.

O Google alerta que o OVERSTEP está em constante evolução, com novas versões aparecendo regularmente. Isso mostra que os criminosos estão investindo pesado nessa ameaça.

Vulnerabilidades exploradas pelos criminosos

Os criminosos estão explorando várias vulnerabilidades críticas nas VPNs SonicWall para realizar seus ataques. Algumas dessas falhas já eram conhecidas, mas muitas empresas ainda não aplicaram os patches necessários.

Principais vulnerabilidades exploradas

A CVE-2021-20016 é uma das mais perigosas, permitindo execução remota de código. Outra falha grave é a CVE-2021-20021, que dá acesso não autenticado a recursos do sistema.

Muitos ataques começam explorando credenciais padrão ou senhas fracas. Alguns criminosos usam técnicas de phishing para conseguir logins válidos de funcionários.

Por que essas falhas são perigosas?

As vulnerabilidades permitem que invasores contornem autenticações e ganhem privilégios administrativos. Com isso, eles podem instalar malwares, roubar dados e controlar toda a rede corporativa.

O pior é que algumas dessas brechas existem há meses. Mesmo com correções disponíveis, muitas empresas demoram a atualizar seus sistemas, ficando expostas.

Sistemas mais afetados

As versões SMA 100 da SonicWall são as mais visadas, especialmente entre 9.0.0 e 10.2.0.7. Firewalls mais antigos também estão na mira dos criminosos.

Empresas que usam configurações padrão ou não monitoram logs regularmente são as mais vulneráveis. Pequenos descuidos podem custar caro nesses casos.

Impacto nas empresas e usuários

Os ataques às VPNs SonicWall estão causando grandes prejuízos para empresas e usuários. Desde roubo de dados sensíveis até paralisação de operações, as consequências podem ser devastadoras.

Perdas financeiras

Muitas empresas tiveram que arcar com custos altíssimos após os ataques. Além do resgate em casos de ransomware, há gastos com recuperação de sistemas e multas por vazamento de dados.

Pequenos negócios são os mais afetados, pois muitos não têm recursos para se recuperar rapidamente. Alguns chegam a fechar as portas após um ataque bem-sucedido.

Impacto na reputação

Clientes perdem a confiança quando seus dados são expostos. Empresas atacadas podem levar anos para reconstruir sua imagem no mercado.

Provedores de serviço também sofrem, já que os clientes questionam sua capacidade de proteção. Muitos estão migrando para outras soluções por medo de novos ataques.

Problemas para usuários finais

Funcionários têm suas credenciais roubadas e podem ser vítimas de golpes. Dados pessoais e informações bancárias também estão sendo alvo dos criminosos.

Muitos usuários relatam problemas para acessar sistemas corporativos após os ataques. O trabalho remoto fica comprometido, afetando a produtividade das equipes.

Setores mais atingidos

Área da saúde, instituições financeiras e órgãos governamentais aparecem como principais alvos. Mas nenhum setor está completamente seguro contra essas ameaças.

Como se proteger: Recomendações de segurança

Proteger-se contra os ataques às VPNs SonicWall exige medidas imediatas e eficientes. Veja as principais recomendações de especialistas em segurança cibernética para manter seus sistemas seguros.

Atualizações imediatas

A primeira ação é aplicar todos os patches de segurança disponíveis. A SonicWall já liberou correções para as vulnerabilidades mais críticas – não deixe para depois.

Configure atualizações automáticas sempre que possível. Sistemas desatualizados são o alvo preferido dos criminosos.

Reforce a autenticação

Use autenticação multifator (MFA) em todas as contas. Senhas fortes não são mais suficientes – o MFA cria uma barreira extra contra invasores.

Revogue credenciais antigas e redefina todas as senhas periodicamente. Elimine contas de usuários que não estão mais ativos.

Monitore constantemente

Implemente sistemas de detecção de intrusão e monitore logs diariamente. Comportamentos suspeitos devem ser investigados imediatamente.

Faça backups regulares e teste a recuperação dos dados. Em caso de ataque, você precisará restaurar sistemas rapidamente.

Treinamento da equipe

Eduque funcionários sobre phishing e golpes digitais. Muitos ataques começam com um simples clique em link malicioso.

Crie um plano de resposta a incidentes e treine a equipe para agir rápido em caso de invasão. Cada minuto conta quando o sistema é comprometido.

Possível ligação com ransomware

Evidências sugerem que os ataques às VPNs SonicWall podem estar ligados a grupos de ransomware. Os mesmos padrões de invasão foram observados em ataques anteriores de criptografia maliciosa.

Semelhanças com ataques conhecidos

O malware OVERSTEP compartilha características com ferramentas usadas por grupos como LockBit e Conti. A técnica de roubar dados antes de criptografar os sistemas é particularmente preocupante.

Muitas empresas atacadas relatam receber ameaças de vazamento de dados junto com pedidos de resgate. Isso segue o modus operandi típico de gangs de ransomware.

Dupla extorsão

Os criminosos não só criptografam os dados, como também os roubam. Eles ameaçam publicar informações sensíveis se o resgate não for pago, aumentando a pressão sobre as vítimas.

Alguns ataques começam semanas antes da criptografia, com os invasores mapeando redes e roubando credenciais. Isso permite que eles se espalhem por toda a infraestrutura.

Como se proteger

Além das medidas padrão contra ransomware, é crucial monitorar acessos às VPNs. Qualquer atividade suspeita deve ser investigada imediatamente.

Ter backups offline e testados regularmente é a melhor defesa. Sem acesso aos backups, muitas empresas se veem obrigadas a negociar com os criminosos.

Especialistas alertam que esses ataques tendem a aumentar. Grupos criminosos estão investindo em novas técnicas para explorar vulnerabilidades em VPNs.

O que fazer se seu sistema foi comprometido

Se seu sistema de VPN SonicWall foi comprometido, agir rápido é essencial para minimizar os danos. Siga estas etapas críticas para conter o ataque e recuperar o controle.

Passo 1: Isole os sistemas afetados

Desconecte imediatamente os dispositivos comprometidos da rede. Isso evita que a infecção se espalhe para outros equipamentos e servidores.

Desative todas as contas de administrador suspeitas e revogue tokens de acesso. Mude todas as senhas, começando pelas contas privilegiadas.

Passo 2: Avalie o alcance do ataque

Analise logs de acesso para entender como os invasores entraram. Identifique quais dados podem ter sido acessados ou roubados.

Documente tudo para relatórios futuros e possíveis ações legais. Tire prints de telas de avisos e mensagens de resgate.

Passo 3: Notifique as partes relevantes

Avise imediatamente sua equipe de TI, diretoria e, se necessário, autoridades. Em casos de vazamento de dados pessoais, pode haver obrigação legal de notificar clientes.

Contate a SonicWall para suporte técnico específico. Eles podem fornecer orientações adicionais para sua versão específica.

Passo 4: Restaure a partir de backups limpos

Use backups offline verificados para restaurar sistemas. Certifique-se de que os backups não estão infectados antes da recuperação.

Depois de limpo, atualize todos os sistemas com os patches mais recentes antes de religá-los à rede.

Passo 5: Reforce a segurança

Implemente autenticação multifator em todas as contas. Revise todas as configurações de segurança e políticas de acesso.

Considere contratar especialistas em forense digital para uma análise completa e para ajudar a prevenir futuros ataques.

FAQ – Perguntas frequentes sobre os ataques às VPNs SonicWall

Como saber se minha VPN SonicWall foi comprometida?

Fique atento a sinais como acessos suspeitos, lentidão anormal, alterações não autorizadas em configurações ou mensagens de erro incomuns. Monitorar logs de acesso regularmente é fundamental.

Quais versões da SonicWall são mais vulneráveis?

As versões SMA 100 entre 9.0.0 e 10.2.0.7 são as mais afetadas, mas todas as versões desatualizadas apresentam riscos. Consulte os boletins de segurança oficiais para detalhes específicos.

O que fazer se descobrir que fui vítima do ataque?

Isole imediatamente os sistemas afetados, altere todas as senhas, notifique a equipe de TI e autoridades competentes, e restaure a partir de backups limpos após aplicar todas as atualizações de segurança.

O ransomware está realmente ligado a esses ataques?

Evidências sugerem conexão com grupos como LockBit, que usam táticas similares. Muitos ataques começam com roubo de dados antes da criptografia, característica comum em operações de ransomware modernas.

Posso continuar usando minha VPN SonicWall com segurança?

Sim, desde que todas as atualizações de segurança sejam aplicadas imediatamente, a autenticação multifator esteja habilitada e monitoramento constante seja implementado. Considere também revisar todas as configurações de segurança.

Quanto tempo leva para recuperar sistemas após um ataque?

Depende da extensão do comprometimento, mas empresas com bons backups e plano de resposta a incidentes podem se recuperar em dias. Sem preparo adequado, a recuperação pode levar semanas ou meses.

Deixe um comentário